Definición

Hash = Picar y mezclar

También conocida como función extracto o digesto. Recibe como entrada uno varios elementos que suelen ser cadenas y entrega como salida, aplicando un algoritmo matemático, cadenas de longitud fija. La salida siempre será la misma para los mismos datos de entrada. La función hash es unidireccional lo que significa que en función de la entrada (discos, textos, archivos) siempre se obtendrá el mismo hash pero se espera que a partir de éste no se podrán obtener los datos de entrada. En concreto los cambios en la evidencia (data de entrada) implicaría un cambio en el hash. El hash es entonces la única garantía del mantenimiento de la cadena de custodia sobre la evidencia.

El algoritmo debe ser lo suficientemente robusto para garantizar la univocidad del hash; se basan en técnicas de cifrado.

Entre los algoritmos de generación de hash están:

MD5

SHA-1

SHA-256

SHA-384

SHA-512

dler32

crc32

fnv1a32

gost

Análisis posteriores a la generación del algoritmo determinaron que en algunos generadores existían colisiones (diferentes entradas dan como salida hashes iguales). El MD5, SHA-0, SHA-1 pertenecen a este grupo.

SHA significa algoritmo de hash seguro. SHA-2 incluye un significante número de cambios respecto a su predecesor, SHA-1; forma un conjunto de cuatro (4) funciones hash de 224, 256, 384 o 512 bits como puede verse en el cuadro siguiente:

Para cálculos de hash hay en internet muchas calculadoras; para acceder a una de ellas hacer cliq aquí.

Ejercicio 1:

Encontrar el hash de la cadena entre comillas:

"También conocida como función extracto o digesto. Recibe como entrada uno varios elementos que suelen ser cadenas y entrega como salida aplicando un algoritmo, normalmente, cadenas de longitud fija."

Con generadores de hash de texto plano

Resultado usando muchos algoritmos

Ejercicio 2:

Dadas los dos párrafos de texto entre comillas determinar si son iguales. En caso de no serlo ubicar la diferencia.

"También conocida como función extracto o digesto. Recibe como entrada uno varios elementos que suelen ser cadenas y entrega como salida aplicando un algoritmo, normalmente, cadenas de longitud fija."

"También conocida como función extracto o digesto. Recibe como entrada uno varios elementos que suelen ser cadenas y entrega como salida aplicando un algoritmo, normalmente, cadenas de longitud fija."

a.- Solución "pico y pala": Comparando carácter a carácter

Parecen iguales, solamente parecen y la vista puede fallar.

b.- Obteniendo un hash con alguno de los algoritmos para texto plano:

Hash del párrafo 1

Ejercicio 3:

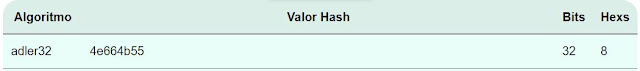

¿Con el algoritmo adler32 cuántos hash se pueden obtener?

Los 32 bits de adler32 se convierten en 32/4 = 8 dígitos hexadecimales

Universo alfabético = {a,b,c,d,e,f} cuyo cardinal o número de elementos es 6.

Universo numérico = {0,1,2,3,4,5,6,7,8,9} cuyo cardinal o número de elementos es 10.

Universo alfanumérico = {a,b,c,d,e,f,0,1,2,3,4,5,6,7,8,9} cuyo cardinal o número de elementos es 16.

Entonces las posibles combinaciones, de longitud 8, son 16x16x16x16x16x16x16x16 = 4.294.967.296 combinaciones.

Nota: Vale la pena calcular cuántas combinaciones se logran con el algoritmo sha512 que trabaja con 128 caracteres alfanuméricos

Respuesta= 2^512

Ejercicio 4:

Enviar un mensaje por Whatsapp y chequear su integridad (que en el camino no haya sido modificado)

Pasos:

- Enviar el mensaje

Tus hijos no son tus hijos

Son hijos e hijas de la vida deseosa de sí misma.No vienen de ti, sino a través de ti y aunque estén contigo no te pertenecen.Puedes darles tu amor, pero no tus pensamientos,

Pues ellos tienen sus propios pensamientos.Puedes hospedar sus cuerpos, pero no sus almas,

Porque ellas viven en la casa del mañana, que no puedes visitar ni siquiera en sueños.Puedes esforzarte en ser como ellos, pero no procures hacerlos semejantes a ti

porque la vida no retrocede, ni se detiene en el ayer.Tú eres el arco del cual tus hijos, como flechas vivas, son lanzados (…).

Deja que la inclinación en tu mano de arquero sea hacia la felicidad.

En el inbox del receptor

- Solicitar al receptor que envíe un hash de retorno junto con el nombre del algoritmo generador del hash

- Comparar los hash

Trabajando con hash de contenido de archivos

Recomendación: Bajar los archivos a su bandeja de descargas y trabajar directamente con los PDFs.

Ejercicio 5:

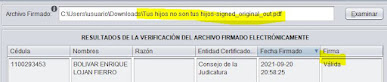

Obtener el contenido del archivo de nombre "Tus hijos no son tus hijos-signed_original" que puede descargar haciendo clic aquí.

Respuesta:

Texto completo incluyendo las comillas y errores:

«Tus hijos no son tus hijos Son hijos e hijas de la vida deseosa de sí misma. No vienen de ti, sino a través de ti y aunque estén contigo no te pertenecen. Puedes darles tu amor, pero no tus pensamientos, Pues ellos tienen sus propios pensamientos. Puedes hospedar sus cuerpos, pero no sus almas, Porque ellas viven en la casa del mañana, que no puedes visitar ni siquiera en sueños. Puedes esforzarte en ser como ellos, pero no procures hacerlos semejantes a ti porque la vida no retrocede, ni se detiene en el ayer. Tú eres el arco del cual tus hijos, como flechas vivas, son lanzados (…). Deja que la inclinación en tu mano de arquero sea hacia la felicidad”.

Foto:

Ejercicio 6:

Obtener el contenido del archivo de nombre "Tus hijos no son tus hijos-signed_original_GM_P" que puede descargar haciendo clic aquí.

Respuesta:

Texto completo incluyendo las comillas y errores:

«Tus hijos no son tus hijos Son hijos e hijas de la vida deseosa de sí misma. No vienen de ti, sino a través de ti y aunque estén contigo no te pertenecen. Puedes darles tu amor, pero no tus pensamientos, Pues ellos tienen sus propios pensamientos. Puedes hospedar sus cuerpos, pero no sus almas, Porque ellas viven en la casa del mañana, que no puedes visitar ni siquiera en sueños. Puedes esforzarte en ser como ellos, pero no procures hacerlos semejantes a ti porque la vida no retrocede, ni se detiene en el ayer. Tú eres el arco del cual tus hijos, como flechas vivas, son lanzados (…). Deja que la inclinación en tu mano de arquero sea hacia la felicidad”.

Foto

Ejercicio 7:

¿Los textos de los ejercicios 5 & 6 son iguales?

Sí. Los hashes lo comprueban

Ejercicio 8:

Obtener el hash SHA-1 y SHA-256 del archivo de nombre "Tus hijos no son tus hijos-signed_original" que puede descargar haciendo clic aquí.

Respuesta

Ejercicio 9:

Obtener el hash SHA-1 y SHA-256 del archivo de nombre "Tus hijos no son tus hijos-signed_out" que puede descargar haciendo clic aquí.

Ejercicio 10:

Obtener el hash SHA-1 y SHA-256 del archivo de nombre "Tus hijos no son tus hijos-signed_original_GM_P" que puede descargar haciendo clic aquí.

Respuesta

- ¿Todos los archivos tienen el mismo contenido de texto?

- ¿Todos los archivos tienen el mismo hash de archivo?

Falta; no sé si mucho o poco, pero falta. A aprender de cifradores el corazón de la firma electrónica.

Fundamental ver los posts: "Cifrados y descifradores" y "La dupla hash y firma electrónica".

No hay comentarios:

Publicar un comentario